Koncepcja Bezpieczeństwa Internetu Izometryczny. Dane Ochrony Ilustracja Z Smartphone, 3d Ekranem, Ikonami I Osłoną Odizolowywającymi Na Białym Tle ,. Bezpieczeństwo I Poufne Dane Osobowe Baner | Premium Wektor

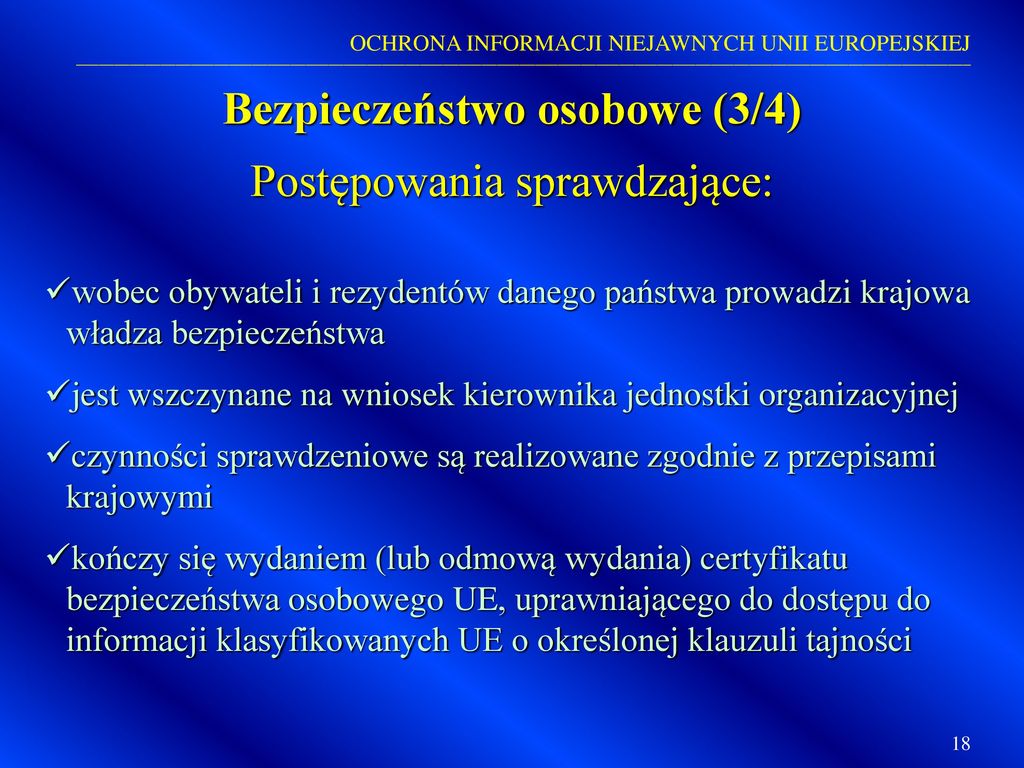

Bezpieczeństwo organizacji w kontekście pandemii COVID-19 - Krajowe Stowarzyszenie Ochrony Informacji Niejawnych

Dane (nie)bezpieczne – jak chronić dane osobowe i dane wrażliwe? | Bezpieczeństwo | Bankofinanse | Bankomania

Zagrożenia bezpieczeństwa informacji w przedsiębiorstwie (cz. 1) | Zabezpieczenia - czasopismo branży security

Wyzwania i zagrożenia dla bezpieczeństwa międzynarodowego i narodowego pod koniec drugiej dekady XXI wieku - 11 Bezpieczeństwo osobowe = osobiste - Katarzyna Czornik, Monika Szynol - pdf – Ibuk.pl

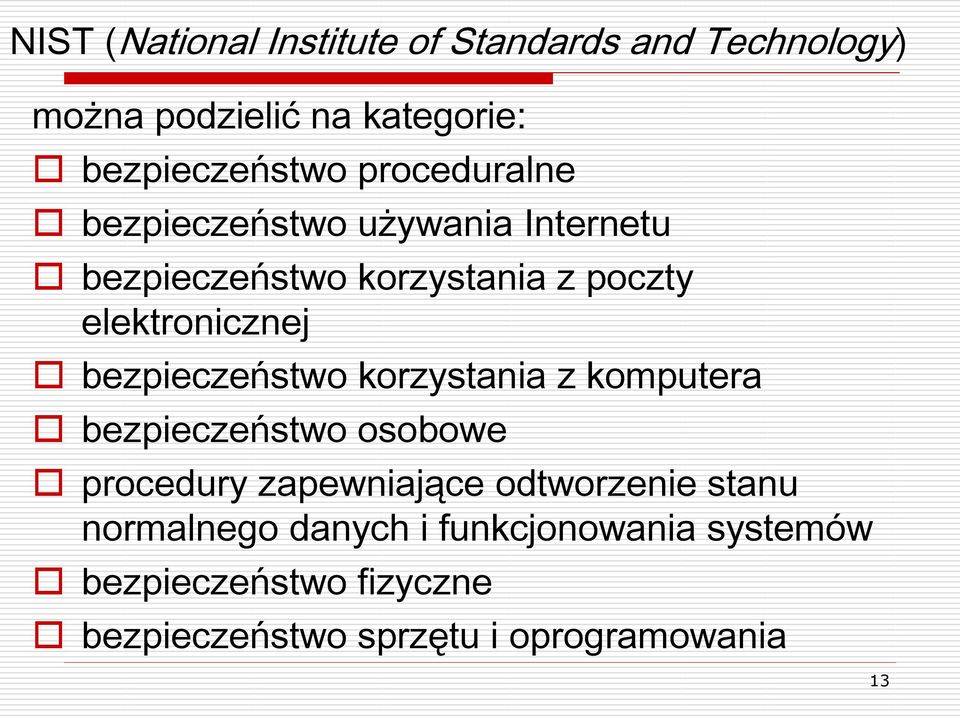

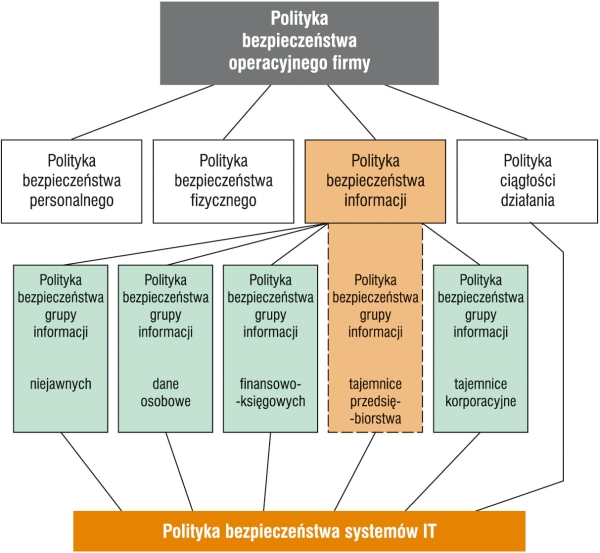

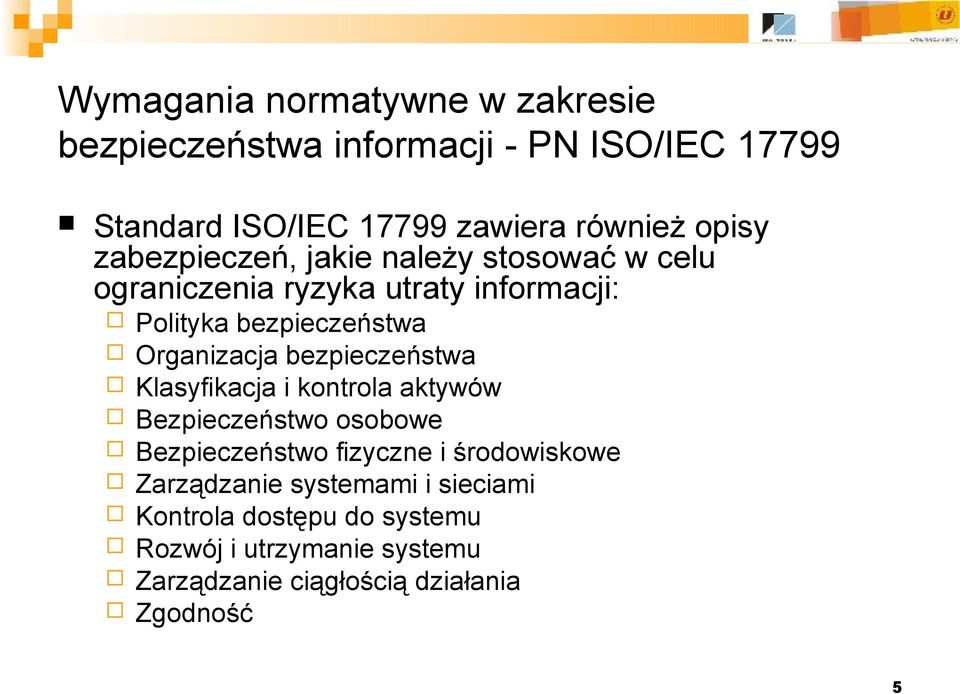

Zarządzanie bezpieczeństwem informacji przegląd aktualnych standardów i metodyk - PDF Darmowe pobieranie